二层交换机与防火墙连通上网实验 |

您所在的位置:网站首页 › 交换机 防火墙 › 二层交换机与防火墙连通上网实验 |

二层交换机与防火墙连通上网实验

|

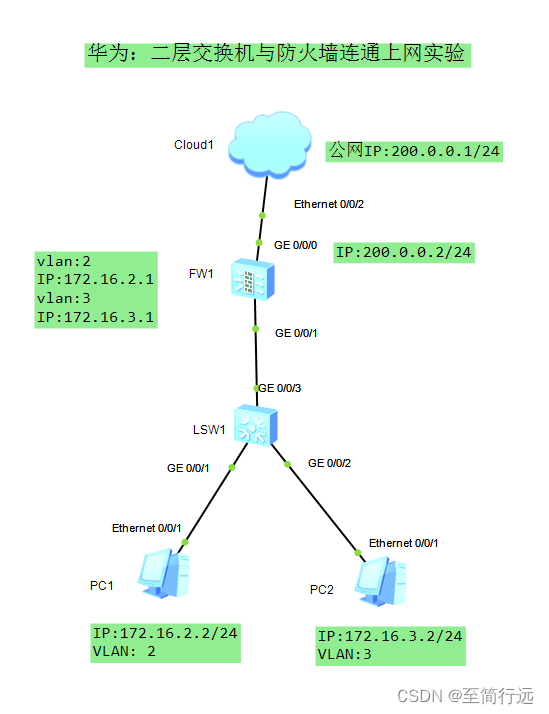

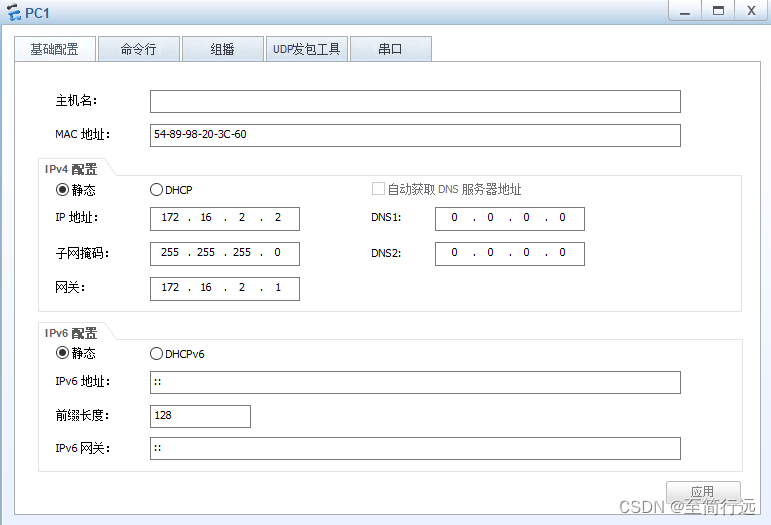

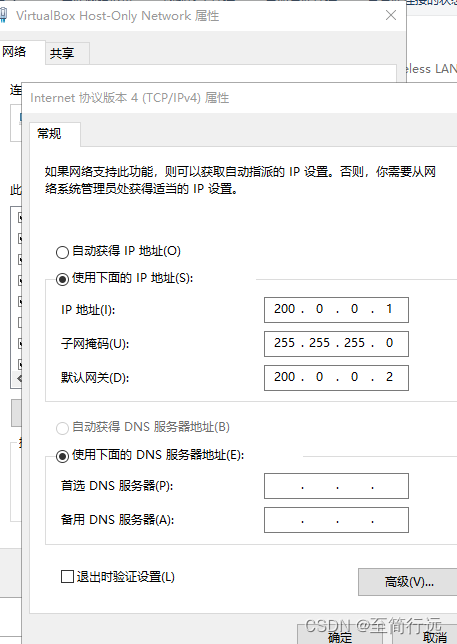

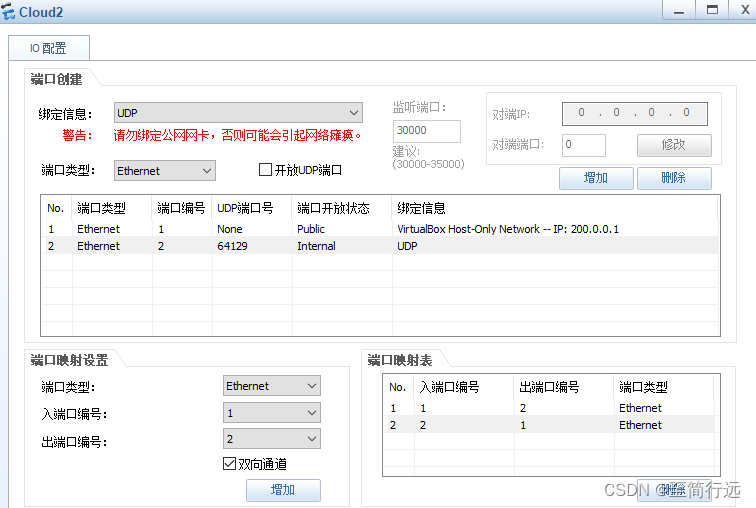

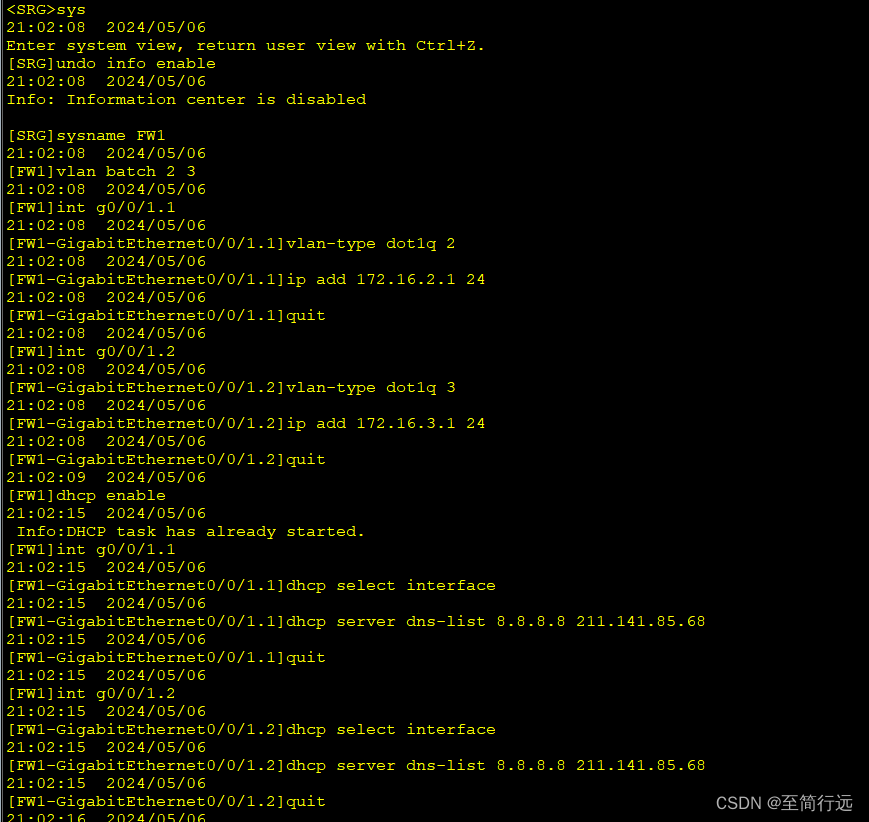

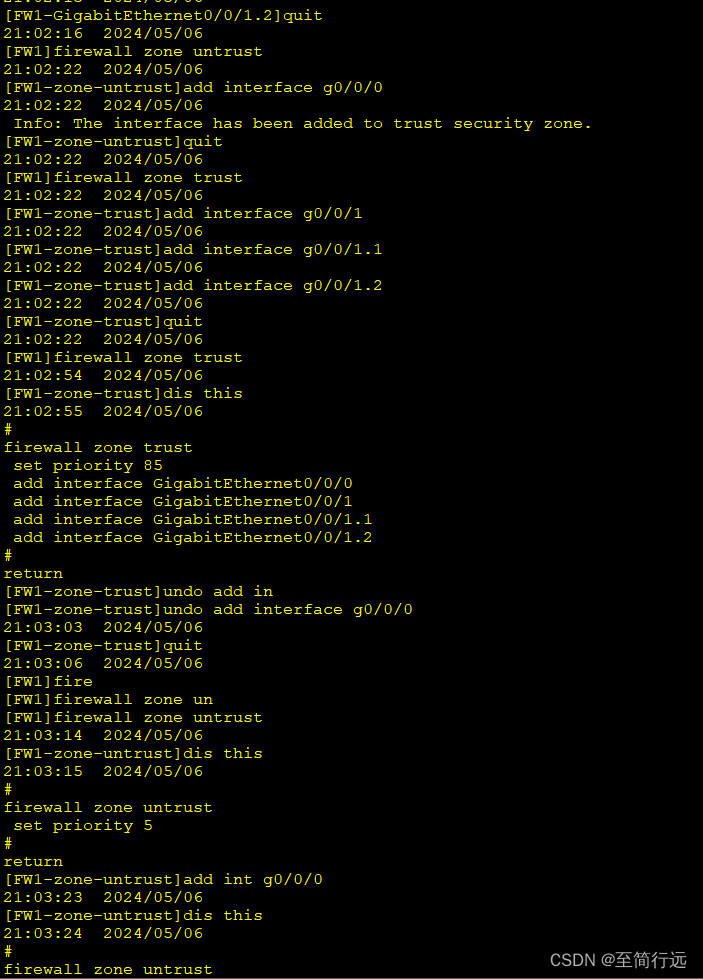

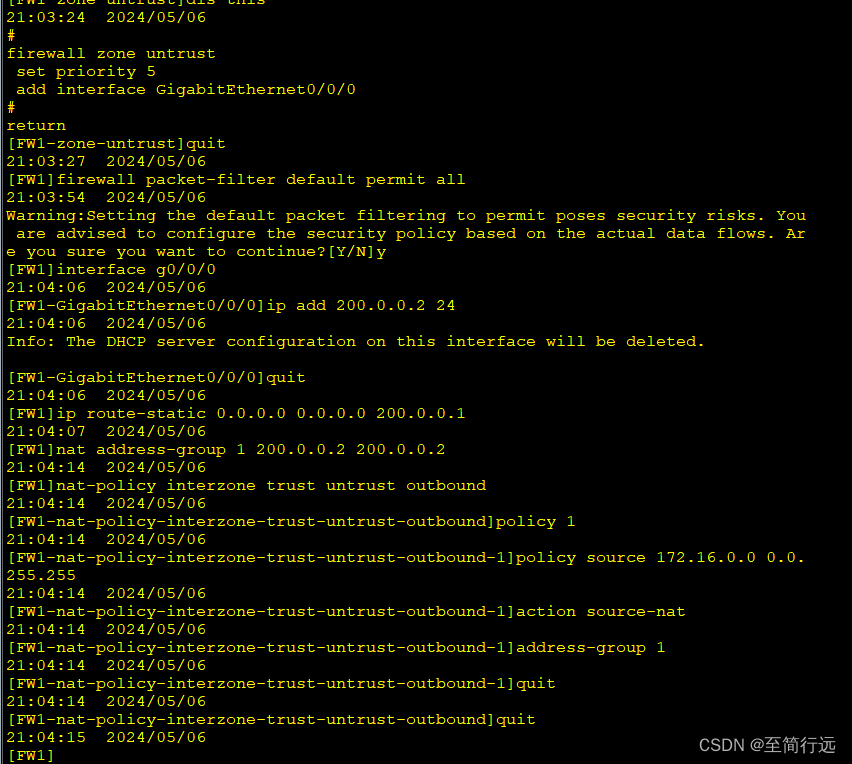

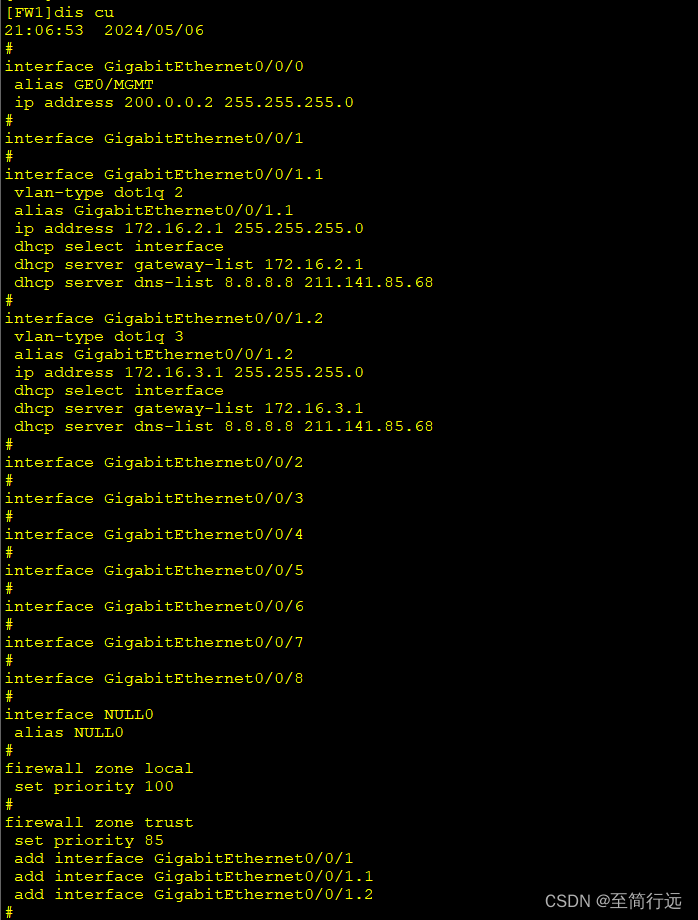

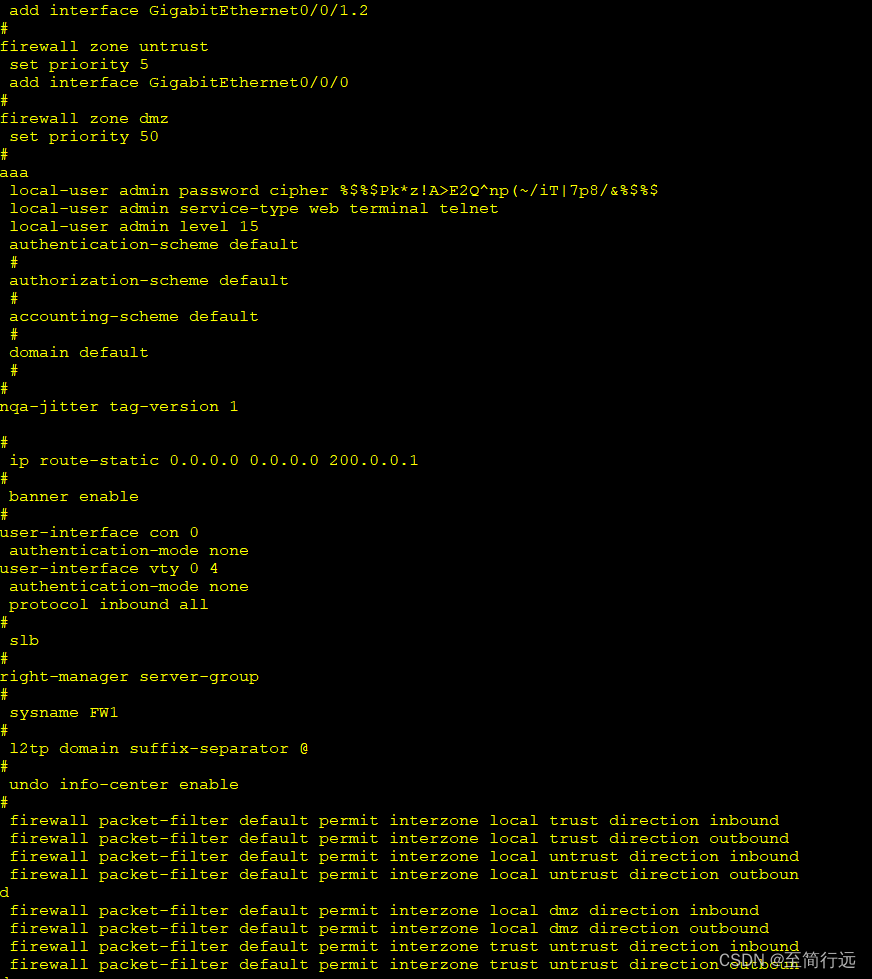

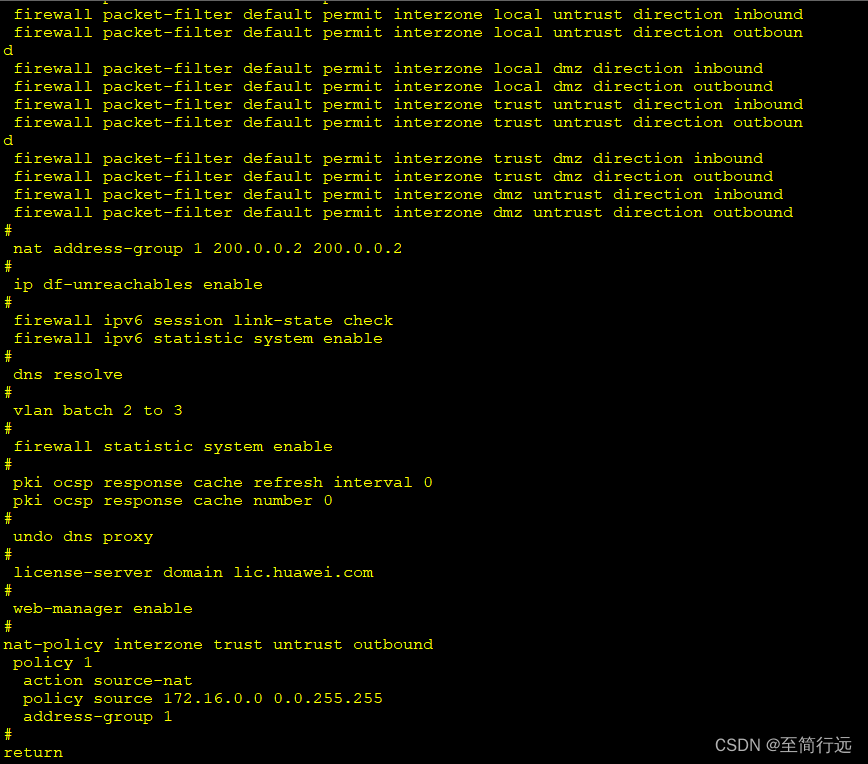

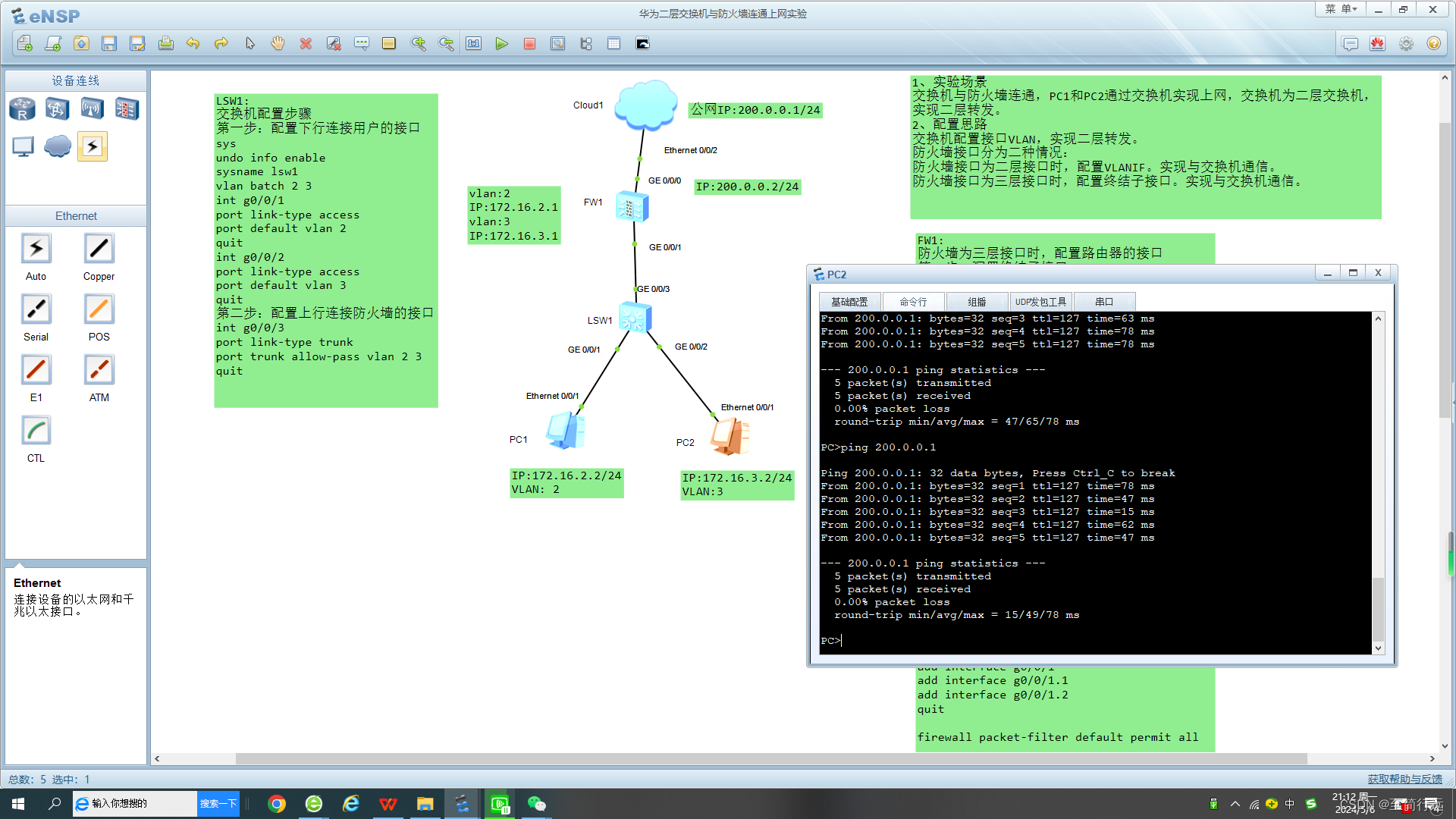

防火墙是一种网络安全设备,用于监控和控制网络流量。它可以帮助防止未经授权的访问,保护网络免受攻击和恶意软件感染。防火墙可以根据预定义的规则过滤流量,例如允许或阻止特定IP地址或端口的流量。它也可以检测和阻止恶意软件、病毒和其他威胁。 防火墙通常被部署在网络边界,例如企业的内部网络和互联网之间。 实验拓扑图: 防火墙为三层接口时,配置路由器的接口 第一步:配置终结子接口 sys undo info enable sysname FW1 vlan batch 2 3 int g0/0/1.1 vlan-type dot1q 2 ip add 172.16.2.1 24 quit int g0/0/1.2 vlan-type dot1q 3 ip add 172.16.3.1 24 quit 第二步:配置DHCP和DNS dhcp enable int g0/0/1.1 dhcp select interface dhcp server dns-list 8.8.8.8 211.141.85.68 quit int g0/0/1.2 dhcp select interface dhcp server dns-list 8.8.8.8 211.141.85.68 quit 第三步:配置域并开启域间策略 firewall zone trust add interface g0/0/1 add interface g0/0/1.1 add interface g0/0/1.2 quit firewall zone untrust add interface g0/0/0 quit firewall packet-filter default permit all 第四步:配置公网接口IP和静态路由 interface g0/0/0 ip add 200.0.0.2 24 quit ip route-static 0.0.0.0 0.0.0.0 200.0.0.1 第五步:配置NAT功能,内网可以访问外网 nat address-group 1 200.0.0.2 200.0.0.2 nat-policy interzone trust untrust outbound policy 1 policy source 172.16.0.0 0.0.255.255 action source-nat address-group 1 quit quit 实操步骤 1、配置PC1地址、掩码、网关 4、配置二层交换机 |

【本文地址】

今日新闻 |

推荐新闻 |

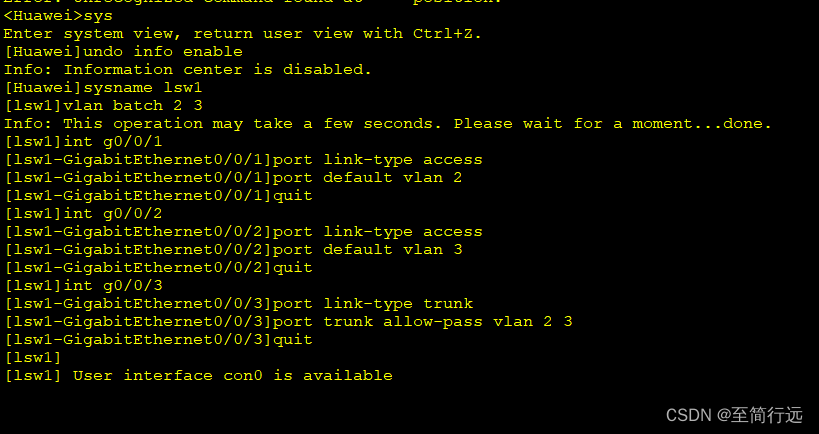

1、实验场景 交换机与防火墙连通,PC1和PC2通过交换机实现上网,交换机为二层交换机, 实现二层转发。 2、配置思路 交换机配置接口VLAN,实现二层转发。 防火墙接口分为二种情况: 防火墙接口为二层接口时,配置VLANIF。实现与交换机通信。 防火墙接口为三层接口时,配置终结子接口。实现与交换机通信。 实验基础配置: LSW1: 交换机配置步骤 第一步:配置下行连接用户的接口 sys undo info enable sysname lsw1 vlan batch 2 3 int g0/0/1 port link-type access port default vlan 2 quit int g0/0/2 port link-type access port default vlan 3 quit 第二步:配置上行连接防火墙的接口 int g0/0/3 port link-type trunk port trunk allow-pass vlan 2 3 quit

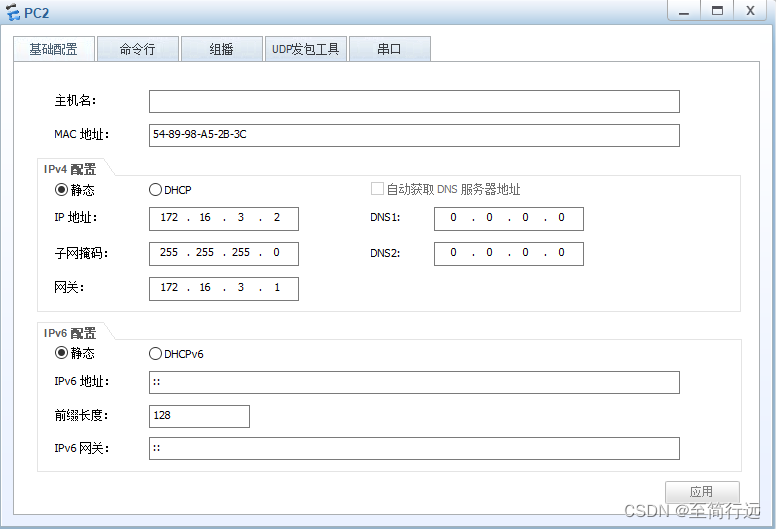

1、实验场景 交换机与防火墙连通,PC1和PC2通过交换机实现上网,交换机为二层交换机, 实现二层转发。 2、配置思路 交换机配置接口VLAN,实现二层转发。 防火墙接口分为二种情况: 防火墙接口为二层接口时,配置VLANIF。实现与交换机通信。 防火墙接口为三层接口时,配置终结子接口。实现与交换机通信。 实验基础配置: LSW1: 交换机配置步骤 第一步:配置下行连接用户的接口 sys undo info enable sysname lsw1 vlan batch 2 3 int g0/0/1 port link-type access port default vlan 2 quit int g0/0/2 port link-type access port default vlan 3 quit 第二步:配置上行连接防火墙的接口 int g0/0/3 port link-type trunk port trunk allow-pass vlan 2 3 quit 2、配置PC2地址、掩码、网关

2、配置PC2地址、掩码、网关  3、配置外网地址

3、配置外网地址

5、配置防火墙

5、配置防火墙

5、测试PC2是否可以上网

5、测试PC2是否可以上网  实验完成。

实验完成。